Защита WordPress (Часть 3). Удаляем вирусы с сайта

8

Прежде, чем разбираться, как очистить сайт WordPress, необходимо понять, а с чем, собственно, мы будем иметь дело. В широком смысле понятие “вирус” обозначает вредоносное программное обеспечение, способное нанести тот или иной ущерб владельцу веб-ресурса. Таким образом, в эту категорию можно отнести практически любой код, встроенный злоумышленниками в скрипты движка. Это могут быть скрытые ссылки, приводящие к пессимизации в поисковой выдаче, бэкдоры обеспечивающие хакеру админский доступ, или сложные конструкции, превращающие площадку в узел зомби-сети, и даже майнер биткойнов. О том, как выявлять и устранять вирусы разнообразного калибра, а также защищаться от них, мы и поговорим.

Общие рекомендации по защите Вордпресс

Многие советы, упоминавшиеся в предыдущих статьях, способны уберечь сайт от инфицирования. Например, «заразу» можно встретить в пиратских шаблонах и плагинах, полный отказ от подобного рода компонентов — важный шаг с точки зрения безопасности. Однако существует и ряд более специфических нюансов.

1. Установите надежный антивирус

Вредоносная программа может быть внедрена не только извне — источником заражения вполне способен оказаться компьютер, с которого осуществляется администрирование проекта. Современные трояны могут не только похитить пароль от FTP, но и самостоятельно загрузить исполняемый код, или модифицировать файлы CMS, а значит, от защищенности вашей рабочей машины напрямую зависит сохранность веб-ресурса.

IT-рынок предлагает множество антивирусов. Тем не менее, наиболее разумный выбор — продукты крупных компаний:

● Среди отечественных лидирующие позиции занимают предложения лаборатории Касперского и Dr. Web.

● В числе зарубежных коммерческих решений можно выделить линейку Norton от корпорации Symantek и популярный ESET NOD;

● Если же говорить о бесплатных вариантах, то здесь безоговорочно лидируют Avast и Comodo.

2. Сканируйте сайт с помощью онлайн-сервисов

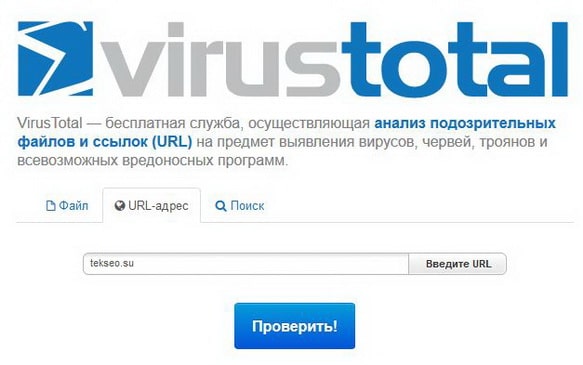

При обнаружении подозрительной активности (ошибки движка, тормоза, появление всплывающих окон и сторонних баннеров), самое простое, что можно придумать — прогнать ресурс через онлайн-сканер, способный определить факт заражения. Бесспорным лидером здесь является VirusTotal, расположенный по адресу virustotal.com. Чтобы им воспользоваться, достаточно перейти на вкладку “URL-адрес”, вбить интересующую ссылку и нажать на кнопку “Проверить!”

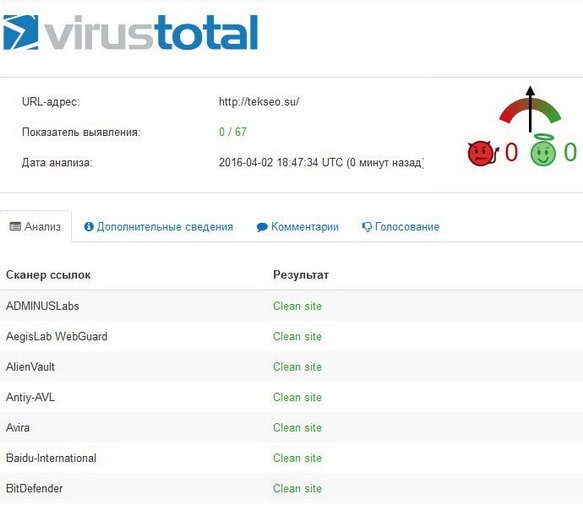

Через некоторое время система выдаст отчет следующего содержания:

Следует уточнить: VirusTotal — не независимый проект, а своеобразный агрегатор антивирусных сканеров. В связи с этим появляется возможность проверить WordPress на вирусы одновременно в 67 системах. Несомненным преимуществом является подробный отчет, в котором приводятся данные по всем поддерживаемым сервисам. Ведь антивирусы очень любят бить ложную тревогу, так что даже если показатель выявления отличается от идеального (например, 3/64), это еще не значит, что ресурс заражен. Ориентируйтесь, прежде всего, на крупных игроков (Kaspersky, McAfee, Symantec NOD32 и другие), небольшие конторы часто определяют те или иные участки кода, как опасные — не стоит принимать это всерьез!

3. Используйте Яндекс.Вебмастер

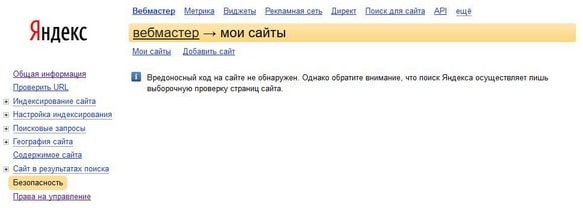

Вы наверняка обращали внимание, что некоторые ссылки в поисковой выдаче снабжаются предупреждающим сообщением: “Сайт может угрожать вашему компьютеру или мобильному устройству”. Дело в том, что поисковик имеет собственные алгоритмы обнаружения вредоносного кода, оповещая пользователей о потенциальном риске. Чтобы быть в курсе происходящего и получать уведомления первым, достаточно зарегистрироваться в сервисе Вебмастер. Посмотреть всю необходимую информацию можно на вкладке “Безопасность”:

В случае обнаружения угрозы, здесь будут выводиться сведения о зараженных страницах. К сожалению, избирательная проверка WordPress на вирусы невозможна — Яндекс осуществляет сканирование самостоятельно, к тому же, в выборку попадают отнюдь не все загруженные веб-документы, а лишь их часть, определяемая случайным образом.

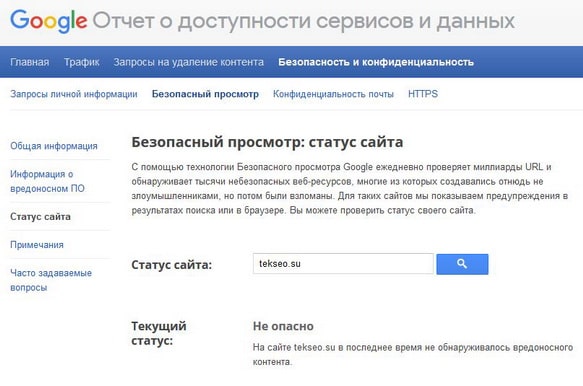

4. Сверяйтесь с отчетами Google

Самая популярная поисковая система в мире предлагает еще более простой способ мониторинга — достаточно перейти по ссылке google.com/transparencyreport/safebrowsing/diagnostic/?hl=ru, и вбить адрес интересующего сайта в соответствующее поле. Вы получите исчерпывающие данные по ресурсу, и увидите, имеются ли у Гугла какие-либо претензии с точки зрения обнаружения вредоносных скриптов:

Как почистить сайт Водпресс от вирусных ссылок?

От общих рекомендаций перейдем к частным. Начнем же с распространенных вариантов вредоносного кода — внедрения посторонних URL и редиректов на целевой веб-ресурс. К сожалению, черное СЕО все еще популярно, а значит и хакеры не сидят без дела, благо эта задача — одна из самых простых. Давайте разбираться по порядку.

1. Редирект на сторонние ресурсы

Представьте ситуацию: вы заходите на собственный сайт, однако вас тут же перекидывает на очередной каталог “досуга”, или лэндинг, предлагающий заработать на Форекс. Почти наверняка это означает, что веб-ресурс был взломан, а в .htaccess появилось несколько новых строчек. Лечение элементарно: открываете файл, находите директивы, содержащие адрес, на который идет перенаправление, а затем удаляете их. Так, для условного malwaresite.com нужные конструкции могут быть таковы:

<IfModule mod_alias.c> Redirect 301 https://tekseo.su/ http://malwaresite.com/ </IfModule> |

или

<IfModule mod_rewrite.c> RewriteEngine On RewriteBase / RewriteCond %{HTTP_HOST} !^tekseo\.su [NC] RewriteRule ^(.*) http://malwaresite.com/$1 [L,R=301] </IfModule> |

Более изощренный вариант — постоянный редирект, написанный на PHP. Если вы проверили файл htaccess, но не нашли ничего подозрительного, скорее всего загвоздка кроется в файле index.php. Перенаправление здесь осуществляется путем отправки посетителю нужных заголовков:

<?php header("HTTP/1.1 301 Moved Permanently"); header("Location: http://malwaresite.com"); exit(); ?> |

Если ничего подобного нет, возможно хакер решил вас запутать, создав отдельный скрипт и подключив его через include:

include("redirect.php"); exit(); |

Запомните — в оригинальном index.php таких фрагментов не встречается, так что можете смело удалять их все. Также найдите и ликвидируйте подключаемый файл (в нашем примере это будет redirect.php, расположенный в корневой папке).

Более хитрый ход — редирект для мобильных гаджетов. Заходя на свой ресурс с персонального компьютера, вы никогда не выявите факт заражения, однако пользователи смартфонов и планшетов будут неприятно удивлены, попав на другую страничку. Такое перенаправление можно реализовать:

1. .htaccess

Наиболее простой способ, который без труда вычисляется. Устройство определяется по предъявляемому User Agent. Выглядеть может так:

<IfModule mod_rewrite.c> RewriteEngine on RewriteBase / RewriteCond %{HTTP_USER_AGENT} ^.*(ipod|iphone|android).* [NC] RewriteRule ^(.*)$ http://malwaresite.com/ [R=301,L] </IfModule> |

2. PHP

Похожим образом редирект реализуется и на PHP. Конструкцию, указанную ниже, можно найти в индексном файле. Опять же не забываем о вездесущих include:

<?php $uagent=$_SERVER['HTTP_USER_AGENT']; if(preg_match('/(android|bb\d+|meego).+mobile|ip(hone|od)|blackberry|zte\-/i',substr($uagent,0,4))) header('location: http://malwaresite.com/'); ?> |

3. JavaScript

Здесь идет проверка разрешения экрана, если ширина составляет 480 пикселей, или менее, посетителя перебрасывают на вредоносный сайт. Если на вашем проекте используется аналогичный метод, обязательно проверьте этот блок на предмет изменения адреса.

<script type="text/javascript"> if (screen.width <= 480) { window.location = "http://malwaresite.com"; } </script> |

2. Проверка исходящих ссылок

Впрочем, редирект — это слишком грубый и явный способ. Куда чаще можно встретить внедрение URL, скрытых средствами CSS и другими методами. С тем, чего не видишь, бороться практически бесполезно. Однако, воспользовавшись замечательной утилитой Xenu Link Sleuth, вы сможете оценить ссылочный профиль WordPress. Последняя версия программы вышла в 2010 году, тем не менее она актуальна и по сей день, и даже замечательно работает под Windows 10.

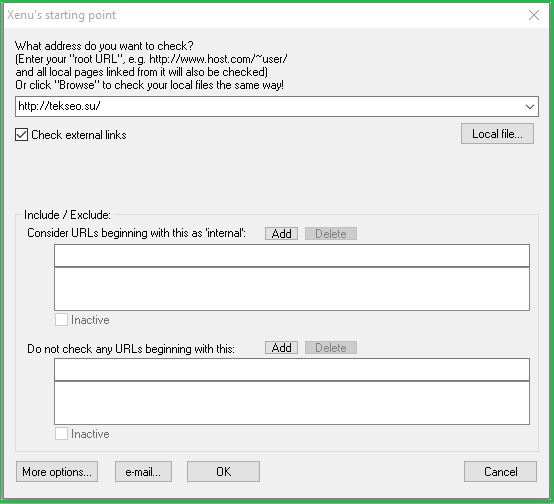

Установив и запустив Xenu, щелкните по File — Check URL. Вы увидите окно:

Здесь достаточно ввести домен проекта, и нажать OK. Также имеется возможность добавить фильтры по маске:

● Consider URLs beginning with this as ‘internal’ — считать адреса, содержащие заданный фрагмент, внутренними;

● Do not check any URLs beginning with this — позволяет исключить из проверки определенные ссылки (например, если вы хотите увидеть только исходящие линки, сюда стоит вписать домен сайта).

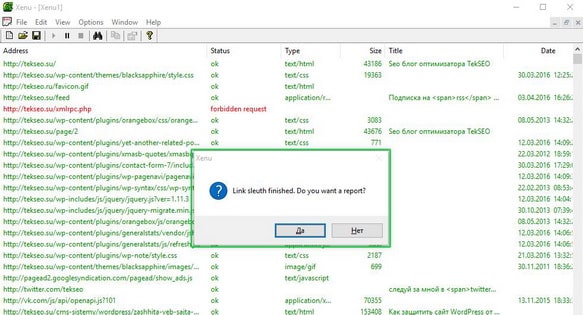

По завершении процедуры, утилита предложит проверить Вордпресс на наличие так называемых файлов-сирот — веб-документов, на которые нет ни одного URL.

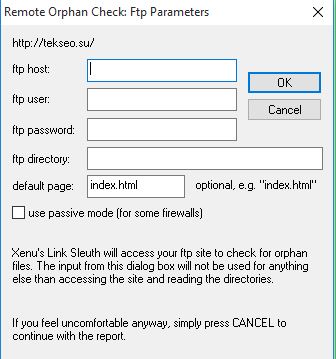

Если ответить утвердительно, появится окно ввода данных для FTP авторизации:

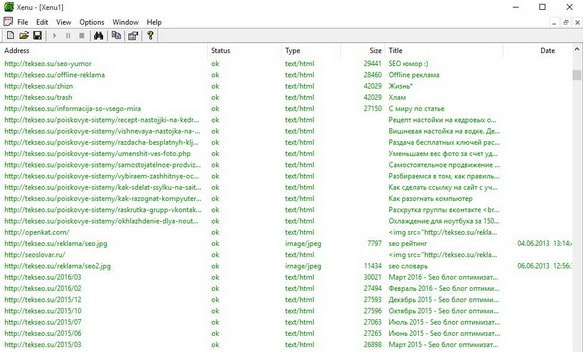

Эта функция может оказаться полезной в том случае, если сайт старый, и перетерпел за время своего существования немало изменений: с помощью нее можно очистить директории от “мусора”. Впрочем, нас больше интересуют результаты сканирования:

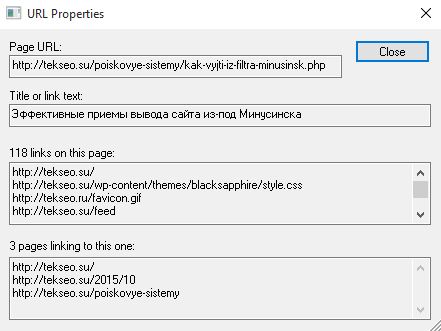

Здесь можно найти абсолютно все ссылки, имеющиеся на ресурсе. Щелкнув правой кнопкой мыши по любой, и выбрав URL Properties, вы получите исчерпывающие данные по странице, на которую ведет линк:

Таким образом, если на WordPress имеются вирусы, являющиеся причиной появления скрытых урлов, Xenu поможет выявить факт их наличия. Вопрос лишь в том, как действовать дальше.

3. Найти и уничтожить

Представим, что Xenu отыскал активные ссылки на условный malwaresite.com. Как их найти и удалить? Иногда задача оказывается предельно простой. Непрофессионалы действуют грубо, ограничиваясь лишь тем, чтобы скрыть URL от посторонних глаз, однако сам адрес может быть прописан в коде явно. Возможны следующие варианты:

1. Размещение урла в футере вместо копирайта;

2. Использование описанных выше файлов-сирот (например, html-документ загружается в директорию с изображениями — поисковые системы тоже могут его проиндексировать);

3. Манипуляции c каскадными таблицами стилей:

● text-indent: -9999999999px/position: absolute; left: -9999999999px — смещают ссылку за пределы дисплея;

● display:none/visibility:hidden — делают текст невидимым;

● font-size: 1px; — однопиксельные URL, которые невозможно разглядеть.

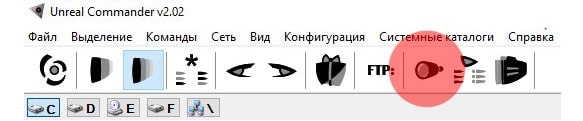

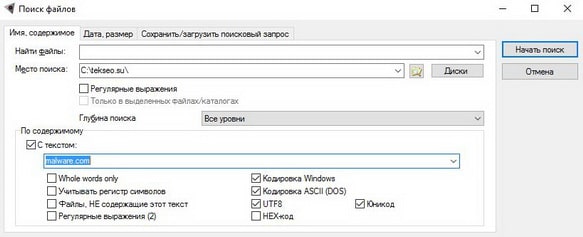

Чтобы найти и удалить вирус с сайта WordPress, достаточно просканировать весь движок на предмет наличия строчки, содержащей “malware.com”. В Windows это можно сделать с помощью бесплатного файлового менеджера Unreal Commander:

1. Выгрузите все файлы проекта в локальную папку на вашем компьютере, используя FileZilla, как описано в предыдущем материале;

2. Запустите Unreal Commander и щелкните по иконке в виде подзорной трубы, чтобы перейти в интерфейс поиска;

3. Выберите нужную папку, поставьте галочку в поле “С текстом”, введите “malwaresite.com”, укажите все кодировки и нажмите “Начать поиск”.

Результатом станет список файлов, в которых найдена фраза. Теперь осталось их отредактировать, удалив строчки кода, отвечающие за вывод ссылки.

Использование PHP-антивирусов для Вордпресс

Случаи, описанные выше — лишь вершина айсберга. Профессиональный хакер может найти нестандартный подход даже к такой простой задаче, как размещение скрытого бэклинка. Как правило, вы ничего не сможете отыскать самостоятельно, без помощи соответствующего программного обеспечения. К счастью, подобные решения существуют, многие из них, к тому же, бесплатны. Давайте разберем наиболее эффективные.

1. Ai-Bolit

Наверное, самый популярный антивирусный продукт от компании Revisium. Доступен в двух вариантах: для работы непосредственно на хостинге, и локальной машине под управлением Windows (совместима с 10, не требует установки). К сожалению, *nix-версия не имеет веб-интерфейса и пригодна только для VDS или Dedicated-сервера, поэтому мы разберем, как работать с инструментом на ПК.

1. Скачайте утилиту по ссылке revisium.com/kb/scan_site_windows.html и распакуйте в любое удобное место на компьютере. Обратите внимание: в пути к директории не должно быть русских букв, поэтому проще всего разместить ее в корне диска;

2. Внутри архива вы увидите следующее: папку с самим антивирусом “aibolit”, “site” (сюда необходимо скопировать проверяемые веб-документы, все они будут просканированы, независимо от уровня вложенности), а также три bat-файла:

● start — для быстрой проверки;

● start_paranoic — глубокое сканирование с выявлением любых подозрительных фрагментов кода;

● scan_and_quarantine — скрипт поместит все опасные файлы в архив.

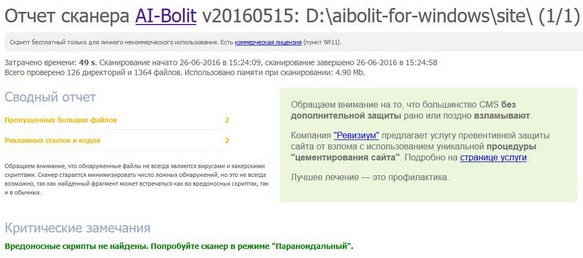

3. Для начала работы выполните двойной щелчок по любому из представленных bat-файлов в зависимости от того, какой результат хотите получить. Начнется сканирование, по результатам которого будет сформирован отчет AI-BOLIT-REPORT.html (может быть просмотрен в любом браузере). В режиме карантина он будет находиться в архиве с подозрительным скриптами

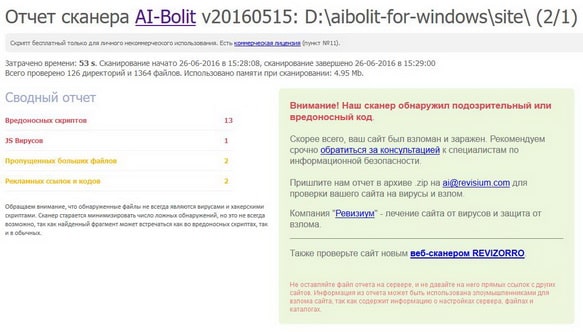

Несмотря на высокий авторитет AI-BOLIT, ложные срабатывания характерны и для этой программы. Ниже приведен отчет о проверке чистого WordPress:

Здесь было найдено две рекламные закладки. Параноидальный режим демонстрирует куда более интересные результаты:

Разумеется, никакого malware на самом деле нет и в помине. И, как видно на скриншоте, о вероятности ошибок предупреждают и сами разработчики.

2. Manul

Помимо мониторинга, Яндекс предлагает всем желающим воспользоваться бесплатным антивирусом собственной разработки. Утилита Manul, написанная на PHP, может быть запущена практически на любом веб-сервере и совместима с большинством популярных CMS. Кроме того, скрипт умеет не только обнаруживать, но и удалять опасный код. Ниже приведена пошаговая инструкция по выявлению и лечению вирусов.

1. Скачайте программу на https://download.cdn.yandex.net/manul/manul.zip;

2. Распакуйте архив в корневую директорию вашей площадки;

3. Перейдите по ссылке имя_сайта/manul/index.php (например, для блога TekSEO адрес будет выглядеть так — https://tekseo.su/manul/index.php);

4. Придумайте пароль. Скрипт предъявляет серьезные требования к безопасности: кодовая фраза должна быть длиной не менее 8 символов, содержать заглавные буквы, цифры и специальные знаки.

5. Теперь можно начинать сканирование, щелкнув по одноименной кнопке. Также скрипт можно настроить, задав интервал запросов. Чем больше это значение (в секундах), тем больше уйдет времени на проверку. Коэффициент можно выставить в ноль, однако на маломощных хостингах это способно привести к значительному увеличению времени отклика, вплоть до недоступности ресурса.

6. После этого запустится проверка — не закрывайте вкладку до ее окончания!

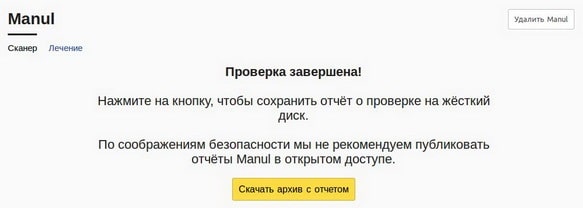

7. По завершении сканирования появится окно с кнопкой загрузки отчета. Нажмите на нее, чтобы скачать scan_log.xml.zip.

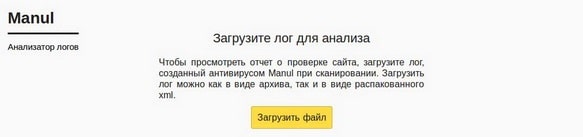

8. В другой вкладке браузера откройте анализатор, расположенный на https://antimalware.github.io/manul/. Щелкните по кнопке “Загрузить файл” и отправьте полученный архив на проверку.

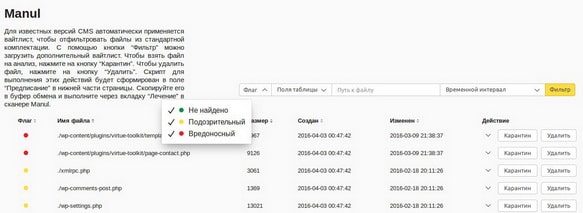

9. На этом этапе мы приступаем непосредственно к удалению вирусов с сайта WordPress. Перед вами откроется окно, в котором можно выбрать операции над опасными файлами (в зависимости от степени угрозы, они помечены красным, желтым, или зеленым флагом). Кнопка “Карантин” позволяет заархивировать подозрительные файлы, а “Удалить” — избавиться от них навсегда.

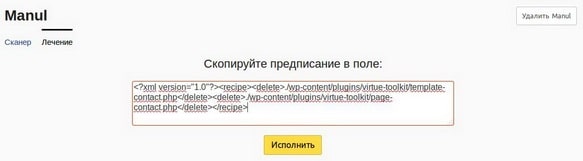

10. Совершив желаемые действия, прокрутите страницу вниз и скопируйте код, появившийся в поле “Предписание”

11. Теперь вернитесь на вкладку Manul, перейдите в раздел “Лечение”, вставьте полученный код в появившееся поле и нажмите “Исполнить”.

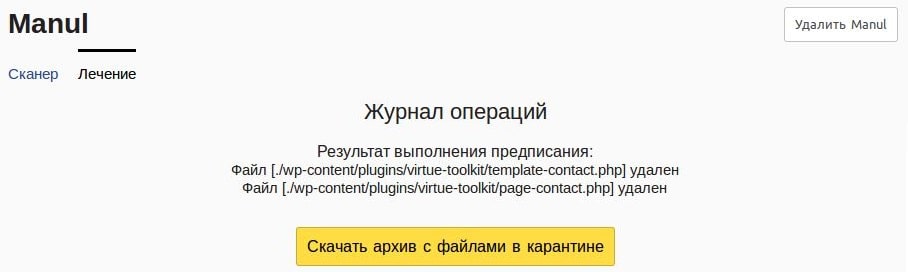

13. По завершении всех процедур на экране появится окно с журналом. Также можно скачать файлы, помещенные в карантин, если таковые имеются в наличии

3. Санти

Cравнительно молодой проект, предназначенный для обнаружения и ликвидации вирусов на сайте WordPress. В настоящее время продукт находится в стадии бета-тестирования и является бесплатным, единственная платная услуга — СМС-оповещение владельца об обнаруженных угрозах. Помимо собственно модуля мониторинга, скрипт предлагает потребителям множество инструментов для устранения последствий деятельности злоумышленников. Но о них — позже, сперва разберемся с установкой.

1. Скачайте дистрибутив с официального сайта santivi.com. Содержимое архива распакуйте в предварительно созданную на хостинге папку в корневой директории, например: /var/www/tekseo.su/public_html/santi_av

Выше приводится простое название, однако лучше всего использовать случайную последовательность строчных латинских букв и цифр.

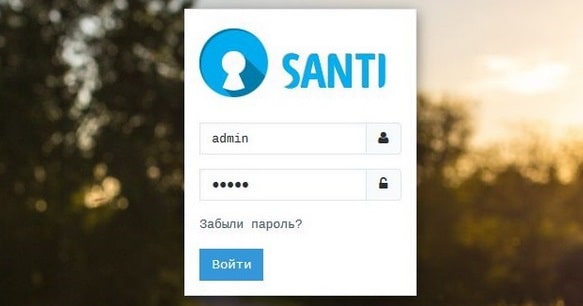

2. Перейдите на страницу антивируса. В нашем примере адрес будет выглядеть так: https://tekseo.su/public_html/santi_av

3. На экране появится авторизации. Логин по умолчанию: admin, пароль: 12345

4. При первом запуске необходимо настроить скрипт, проверив установленные автоматически параметры, и внеся коррективы, если таковые требуются. Также обязательно поменяйте данные для авторизации:

5. Пройдите регистрацию на сайте продукта, затем заполните раздел “Личная информация”, введя полученный SANTI ID, адрес E-mail и мобильный телефон (опционально — нужен для SMS-рассылки). Впоследствии включить предпочитаемые способы оповещения можно на вкладке “Информирование”.

6. На вкладке “Файлы и БД” следует указать информацию для подключения к MySQL, а также выбрать способ резервного копирования файлов веб-ресурса. Поддерживаются следующие варианты:

● создание локальной копии;

● Использование FTP-сервера;

● Ягдекс.Диск;

● Google.Drive;

● Dropbox.

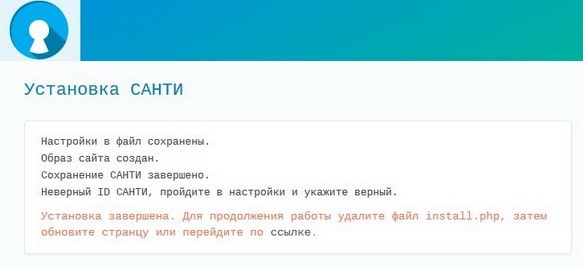

7. После окончания указанных выше манипуляций, щелкните по кнопке “Готово”. Если все прошло удачно, на экране появится следующее:

Поменять настройки можно в одноименном разделе программы.

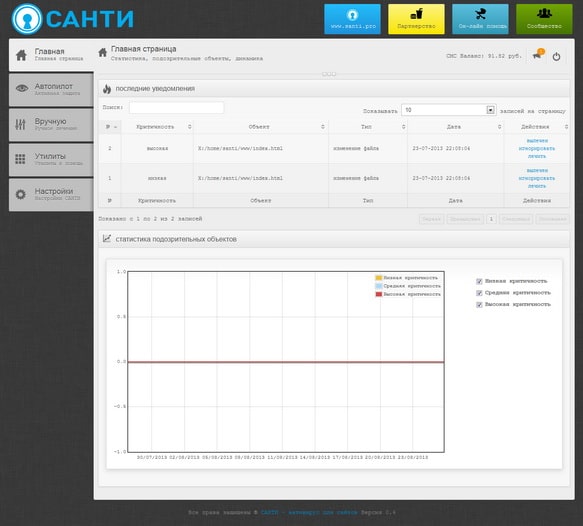

“Санти” обладает интуитивно-понятным интерфейсом и содержит все необходимое для эффективного удаления вирусов с сайта WordPress. Инструменты распределены по тематическим секциям. Рассмотрим каждую из них:

1. Главная.

Здесь собраны самые необходимые сведения о состоянии защиты. Из раздела уведомлений можно отдавать команды о действиях с обнаруженными угрозами.

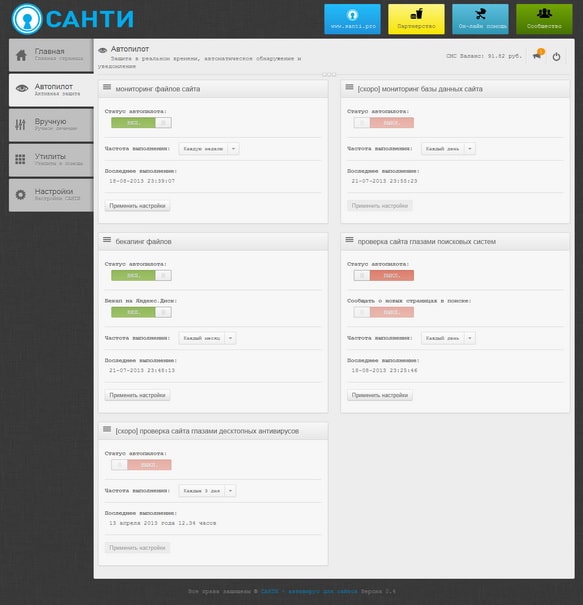

2. Автопилот

Позволяет настраивать действия, осуществляемые скриптом в автоматическом режиме. В их числе:

● Мониторинг файлов — сканирует целостность веб-документов, за исключением динамических (логи доступа, ошибок и т.д.). Проверяет дату изменения, хэш-сумму, появление новых директорий и файлов.

● Мониторинг базы данных — фиксирует подозрительную активность в MySQL.

● Бэкапинг — полностью архивирует сайт через определенные промежутки времени, сохраняя копию на сервере, либо в облачном хранилище. Настроить параметры можно через соответствующий инструмент в разделе “Утилиты” (имеется возможность селективного выбора директорий и файлов). На выходе вы получите архив в специфическом формате .sabu — обрабатывать его может только сам “Санти”, а также фирменная программа для ПК на базе Windows.

● Проверка сайта глазами поисковых систем — использует сведения Яндекс и Google об обнаруженных на ресурсе угрозах.

● Проверка сайта глазами десктопных антивирусов — сканирование на основе сигнатур, предоставляемых крупнейшими компаниями-разработчиками решений в области кибербезопасности для ПК.

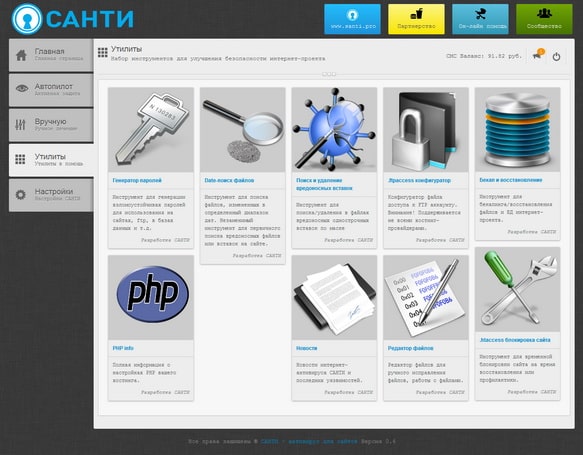

3. Утилиты.

Здесь представлен набор вспомогательных инструментов, призванных помочь в обслуживании сайта и обеспечении его безопасности. Рассмотрим самые интересные:

● Date-поиск. Пригодится в том случае, если примерно известен период заражения. С помощью фильтров можно задать временной диапазон, а также перечислить расширения файлов и указать, каким образом их обрабатывать (исключить из поиска или проверять).

● Конфигуратор .ftpaccess. Испольуется для настройки FTP-серверов на основе ProFTPD и Pure-FTP.

● Удаление вредоносных вставок. Будет полезен, если сайт WordPress пострадал от вируса, и вам точно известен его код. Вы можете указать начало и конец опасного фрагмента, перечислить через запятую типы файлов, которые необходимо обработать/исключить и выбрать действие “ищем”, либо “ищем и лечим”. В последнем случае заданная последовательность будет автоматически удалена при обнаружении.

● Редактор файлов. Поддерживается работа в нескольких кодировках, нумерация строк, элементарная подсветка синтаксиса.

Специализированные автивирусы для Вордпресс

Помимо перечисленных, существуют и более узконаправленные решения, выполненные в виде плагинов для CMS. Разберем наиболее эффективные.

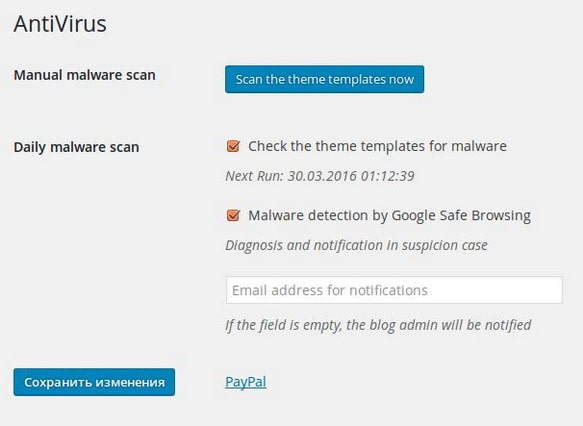

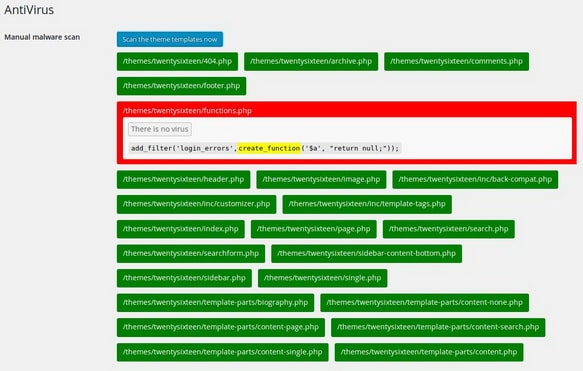

1. AntiVirus

Как проверять шаблоны WordPress на наличие вирусов? Ответ кроется в небольшом модуле с предельно незамысловатым названием и весьма аскетичным интерфейсом. Окно настроек предлагает нам запустить проверку вручную (Manual malware scan), либо включить автоматический мониторинг проекта (Check the theme templates for malware). Вторая галочка позволяет подключить базы данных Google Safe Browsing. Также имеется возможность ввести адрес электронной почты — в этом случае отчеты будут отправляться на ваш E-mail.

Если же нажать кнопку “Scan the theme templates now”, все установленные в системе шаблоны будут немедленно просканированы. Появится страничка:

Подозрительные фрагменты утилита подсвечивает красной рамкой. Разумеется, возможны и ложные срабатывания — в данном случает AntiVirus выделил блок кода, отвечающий за запрет вывода сообщений об ошибочной авторизации. В подобных случаях достаточно нажать на кнопку “There is no virus”.

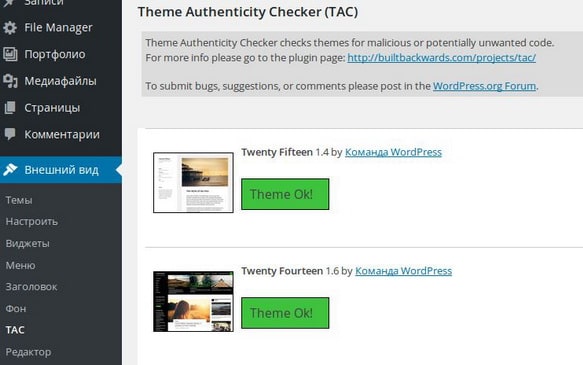

2. TAC

Еще один узконаправленный модуль — Theme Authenticity Checker. После установки он появится в разделе “Внешний вид” админки. Здесь вообще не надо ничего настраивать и запускать — плагин проводит полностью автоматическое сканирование и выдает заключение без каки-либо подробностей:

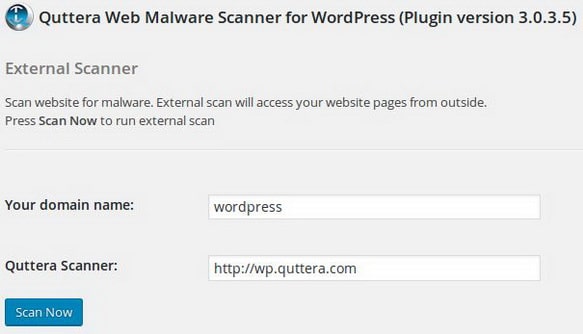

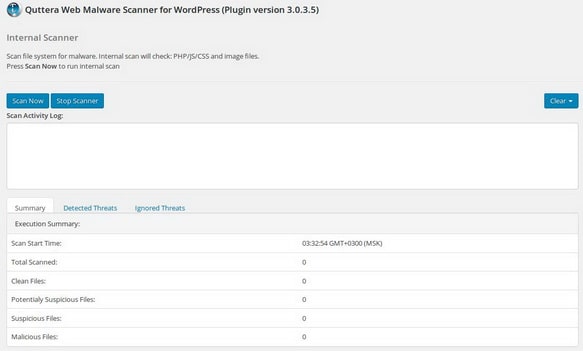

3. Quttera

Более продвинутый модуль, осуществляющий сканирование всего движка. Доступно два вида проверки: внешний — с помощью онлайн-сервиса:

и внутренний — с использованием скрипта самого плагина. Для их запуска достаточно нажать на кнопку “Scan Now”.

Результатом проверки станет следующий отчет:

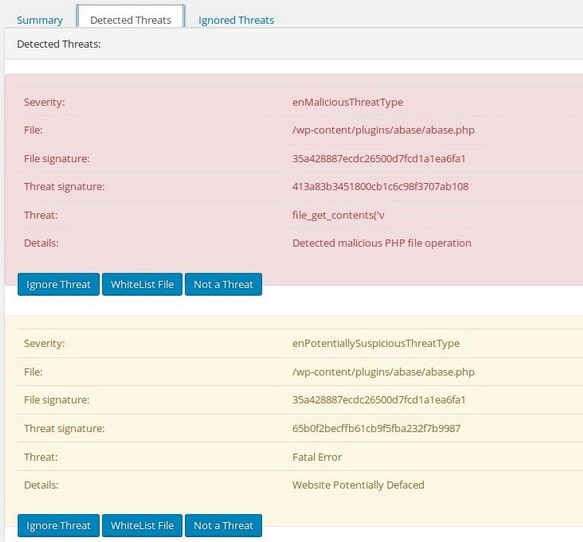

Как вы можете видеть, антивирус разделяет все найденные файлы разделены на потенциально опасные, подозрительные и вредоносные. Такая классификация во многом условна — как и аналоги, Quttera склонна поднимать ложную тревогу. Лучше всего поставить плагин на заведомо чистый сайт и запустить первичный мониторинг, по результатам которого добавить все “забракованные” файлы в белый список. Для этого достаточно перейти на вкладку “Detected Threats” и нажать “WhiteList File” под каждым предупреждением.

4. Sucuri Security

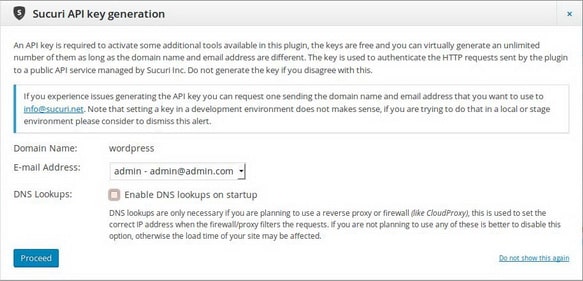

Этот плагин — наиболее продвинутый из специализированных. К недостаткам можно отнести обязательную регистрацию на официальном ресурсе разработчиков и получение API-ключа, в противном случае функционал будет ограничен. Соответствующее предупреждение появится сразу после активации.

![]()

Нажав на кнопку, вы увидите следующее окно:

Доменное имя и почта администратора определяются автоматически, однако последнюю можно изменить. Галочку в чекбокс DNS Lookups следует ставить только если вы используете CloudProxy.

Прежде, чем разбираться, как защитить WordPress от вирусов, необходимо правильно настроить расширение в разделе Settings. Здесь вы увидите сразу несколько вкладок. В General можно установить основные параметры:

● Plugin API Key — позволяет ввести ключ API;

● Data Storage Path — указывает путь к директории, в которой Sucuri Security хранит логи, список проверенных файлов и прочую служебную информацию (по умолчанию — /uploads/sucuri;

● Reverse Proxy and IP Address и IP Adress Discoverer — активируйте, если подключены внешние прокси-сервисы, или файерволл;

● Failed Login Password Collector — включает отслеживание неудачных попыток авторизации на сайте;

● User Comment Monitor — проверка содержимого комментариев, добавляемых пользователями. Помогает защититься как от спама, так и от вредоносных вставок;

● XML HTTP Request Monitor — фильтрует запросы Ajax, может негативно сказаться на времени отклика сайта;

● Audit Log Statistics — отображение статистики событий, здесь можно задать количество анализируемых записей (по умолчанию — 500);

● Date & Time — позволяет изменить время и дату, если они определены неверно;

● Reset Options — сброс настроек по умолчанию (полезно, если вы стали испытывать проблемы с производительностью сайта, или работой скриптов после установки плагина, но не можете понять, в чем дело).

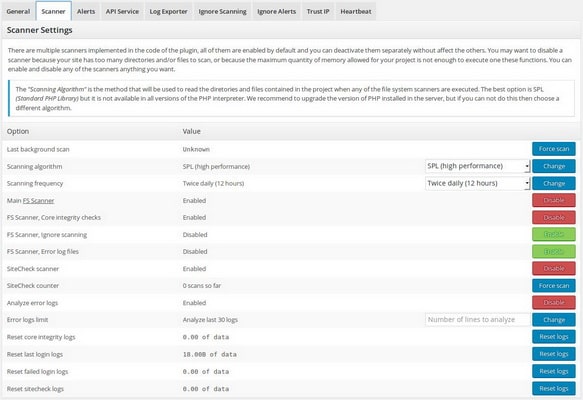

Вкладка “Scanner” позволяет:

● Запускать принудительную проверку кнопкой “Fast Scan”;

● Выбрать один из трех алгоритмов (SPL — наиболее быстрый, Global — самый медленный и тщательный, либо OpenDir — золотая середина);

● Задать частоту проверки (по умолчанию — 2 раза в день);

● Включить и управлять сканером файловой системы (FS Scanner);

● Настроить анализатор отчетов, а также очистить логи.

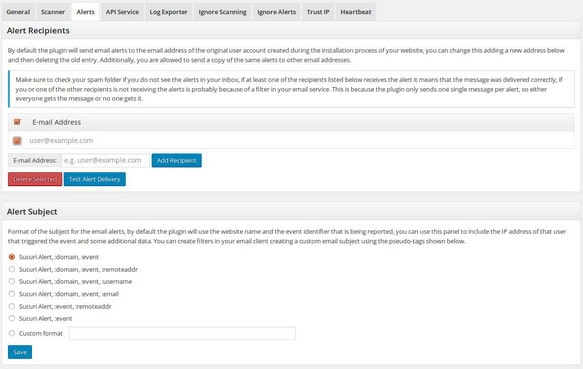

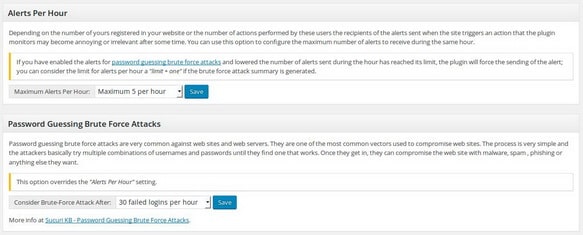

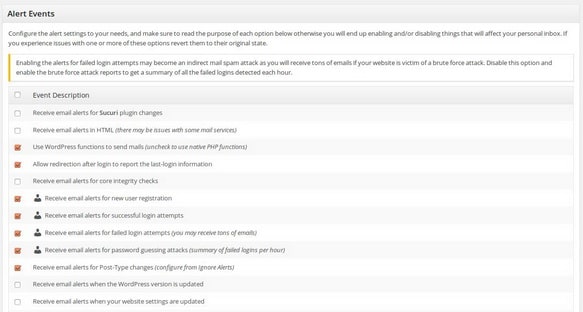

На вкладке “Alerts” можно указать электронный адрес для отправки уведомлений, а также задать шаблон сообщений, выбрав из предложенных, либо введя свой собственный в поле “Custom”.

Также здесь можно задать частоту отправки писем и параметры для определения брутфорс-атак.

Ниже имеется возможность тонкой настройки оповещений. Помимо галочек, проставленных по умолчанию, стоит активировать все чекбоксы, связанные с действиями пользователей — это поможет успешно отлавливать спаммеров и брутфоресов.

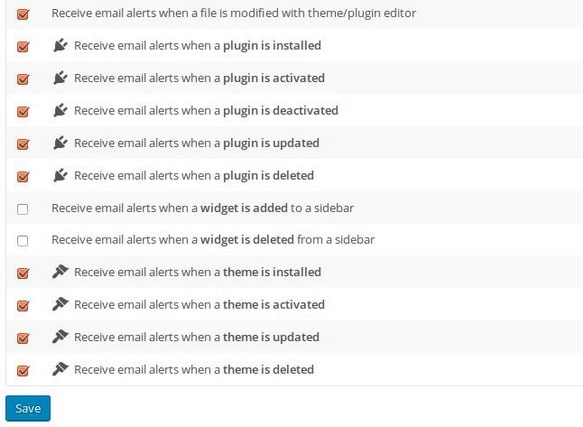

Также стоит включить все пункты, связанные со статусом плагинов (помечены штепселем) и шаблонов (обозначены кисточкой). Это не будет нагружать систему, однако поможет выявить действия злоумышленника, получившего доступ к проекту и внесшему изменения в его конфигуацию.

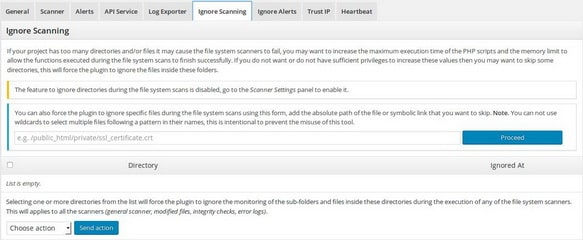

Раздел “Ignore Scanning” позволяет указать директории, которые не нуждаются в проверке (необходимо задать абсолютный путь к папке). Сюда стоит внести места расположения видео- и аудио файлов: их проверка бессмысленна, при этом будет отъедать уйму ресурсов сервера, что негативно скажется на производительности.

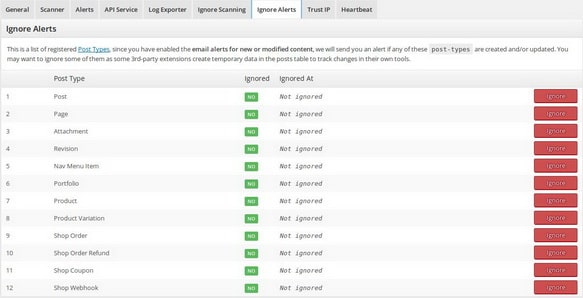

“Ignore Alerts” позволяет исключить из оповещений изменения контента определенного типа (post-types).

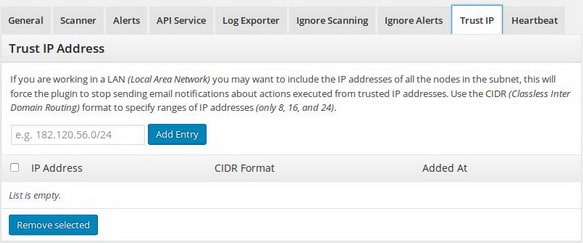

Вкладка “Trust IP” позволяет задать диапазоны IP-адресов, действия с которых не будут регистрироваться системой. Удобно, если работа с проектом осуществляется группой людей из одной подсети.

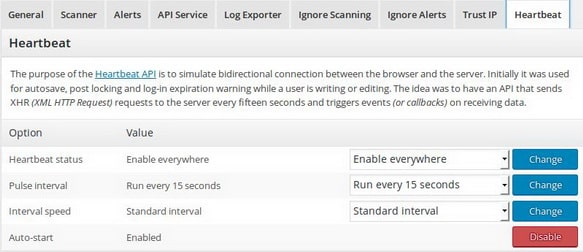

“Hearbeat” помогает настроить одноименный API, используемый для двусторонней связи сервер-браузер. В основном он используется в рабочих группах, и если вы являетесь единоличным владельцем сайта, его лучше вовсе отключить. Это позволит убрать дополнительную уязвимость, а также повысит производительность движка.

После внесения всех правок, можно запускать сканирование в разделе Malware Scan соответствующей кнопкой:

Помимо собственно сканера, Sucury Securyti имеет в своем составе ряд полезных инструментов, позволяющих защитить WordPress от вирусов еще до того, как сайт будет взломан. Все они собраны в разделе Hardening. Перечислю возможности:

● Verify WordPress version — следит за актуальностью ядра движка и позволяет запустить принудительное обновление;

● Website Firewall protection — подключение CloudProxy (должен быть предварительно настроен WAF на соответствующей вкладке);

● Remove WordPress version — удаляет отображение версии CMS;

● Block PHP files — блокирует доступ к служебным файлам через .htaccess (для Apache), либо предлагает рекомендации по настройке Nginx;

● Verify PHP version — проверяет актуальность версии установленного интерпретатора;

● Security key — даст знать, если вы забыли обновить ключи безопасности в wp-config.php;

● Information leakage (readme.html) — удаляет файл Readme, содержащий информацию, потенциально полезную для хакера;

● Default admin account — проверяет, не используется ли логин admin для учетной записи суперадминистратора;

● Plugin & Theme editor — блокирует встроенный редактор шаблонов в один клик;

● Database table prefix — напоминает о необходимости замены префикса таблиц MySQL на уникальный, вместо дефолтного wp_.

Раздел Post-Hack пригодится после того, как вы очистили сайт WordPress от вирусов. Здесь представлены три инструмента:

● Security keys — позволяет создать новый комплект ключей безопасности и заменить скомпрометированные;

● Reset User’s Password — поможет осуществить массовый сброс паролей зарегистрированных пользователей по вашему выбору;

● Reset Plugins — откатывает все установленные плагины к заведомо безопасным версиям, за исключением премиальных дополнений.

Подытожим

Прочитав статью, вы убедились, что борьба с вредоносным ПО вовсе не является чем-то из ряда вон. Благодаря наличию специализированных решений, такие операции, как проверка шаблона WordPress на вирусы, мониторинг ядра CMS и чистка сайта в случае заражения может выполнить даже непрофессионал. Но как и в медицине, в сфере IT ключ к успеху — не лечение, а профилактика. Помните — хакеры представляют угрозу не только для вас и вашего детища, но и для посетителей веб-ресурса. Зачастую именно они оказываются под ударом, посещая зараженные странички. Это чревато утратой самого главного — доверия со стороны пользователей, что неизбежно выльется в потерю постоянных читателей, и даже клиентов. Поэтому очень важно озаботиться вопросами безопасности как можно раньше, сведя к минимуму вероятность взлома.

По поводу шаблонов нужно быть очень осторожным! Была история: предлагали клиентам бюджетные сайты-визитки с типовым дизайном, и под это дело искали бесплатные предложения, благо много разработчиков и студий выкладывают фри-стафф, чтобы пропиариться. Нашли сайт одного парня, вроде нормальные шаблоны, вроде сам делает (разложены по сериям, общий стиль есть). На поверку оказалось, что чувак просто воровал старые коллекции РокетТим и вставлял левые ссылки в футер. Так что такие плагиатчики тоже есть, их надо фильтровать.

А я вот тоже завела свой бложик, а потом у меня на компьютере обнаружился троян. Значит блог теперь заражен, да?

Неее, это не так работает. Вирус для компа в Вордпресс посадить нельзя никак, а вот логин-пароль он скомуниздить может, и тогда уже кто-нибудь ручками покопается в вашем блоге. Короче, меняйте их, и от почты пароль тоже меняйте, и от интернет-банка или куда вы там ходите. Все данные смените на всякий.

Sucuri Security — мощная штука, но очень параноидная, агрится на все подряд, да и тяжеловат (на VPS, конечно, это не роляет). Я бы советовал старый проверенный способ — думать башкой, прежде чем что-то ставить на сайт, самый верный подход.

Ну спасибо, блин. Поставил вашего айболита, он мне пишет какую-то муть, как лечить-то теперь?

Предохраняться надо было, гы-гы

Да не парься, лучше Virustotal проверь, если все тихо — забей. Эти умники тоже заработать хотят, чтобы ты к ним “на консультацию” записался. Деньги возьмут, сайт “почистят”, а он и так чистый, вот в чем соль!

Манул ничотак был, жалко, что забросили яндексоиды проекты, а на ГитХабе так никто и не подобрал…